时间: 2024-07-31 10:16:23 | 作者: 爱游戏app官网下载

近年来,数字化转型和疫情防控的刚需催生了远程办公新常态,远程接入场景下业务系统暴露面逐步扩大,而攻击方式更加专业和系统化,我们不得已重新审视远程接入安全,将安全建设思路从「安全功能」向常态化「攻防对抗」转变。

近年来,数字化转型和疫情防控的刚需催生了远程办公新常态,远程接入场景下业务系统暴露面逐步扩大,而攻击方式更加专业和系统化,我们不得已重新审视远程接入安全,将安全建设思路从「安全功能」向常态化「攻防对抗」转变。

如果打通网络,将业务系统直接发布到互联网,安全风险极高,若通过防火墙等设备做源 IP 地址接入限制,运维难度极大,因此,大部分单位采用 VPN/SDP 代理访问方式,虽提高了业务系统的接入安全性,但在常态化的攻防对抗下,安全效果仍存在很多不足:

1. 不法分子冒用身份接入内网。普通 VPN/SDP 通常仅支持双因素认证,没办法识别和阻断不法分子利用合法账号进行异常登录的行为,如非常用地点登录、账号在新终端登录等异常情形。

2. 终端威胁易扩散至内网。接入终端多种多样,尤其是 BYOD 终端难以保障其安全性,若终端失陷便可以随意借助普通 VPN/SDP 接入通道,对内网进行攻击,难防护、难溯源。

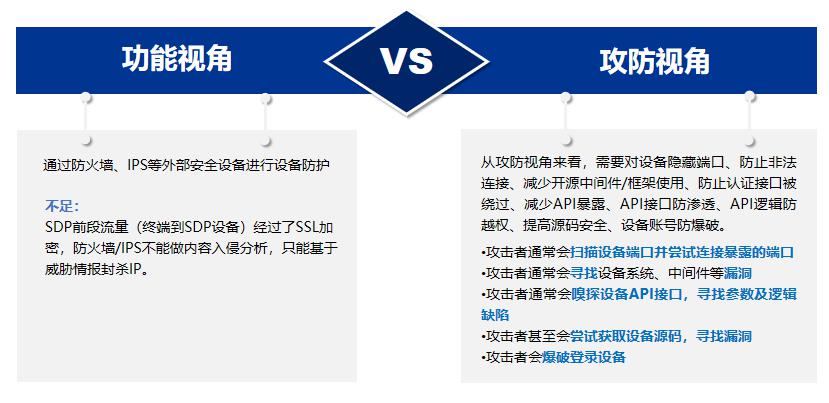

3. 设备易成为攻击对象。VPN/SDP 属于边界入口产品,本身会暴露在互联网,任何人均可以访问,容易成为恶意攻击对象。

不法分子突破边界入侵内网。传统 VPN/SDP 产品对终端到设备的流量会进行 SSL 加密,但不具备安全检验测试能力,边界被入侵后很难发现异常行为,导致不法分子突破边界后,在内网肆意破坏或窃取数据。

因此,作为关键边界入口产品,VPN/SDP 需要具备常态化攻防对抗的能力。

针对实战攻防常见场景,深信服提出了安全接入的「3+4」安全防护思路并应用在零信任 SDP 产品上。「3+4」安全防护思路即:三道防线和四大闭环能力。用户在终端上登录账号,通过 SDP 设备访问业务系统,在这样的一个过程中,账号、终端、SDP 设备是三大主要攻击对象。

很多企业账号设置为工号、手机号、姓名拼音等,并且经常多个系统采用相同的账号,用户经常会将密码设置为生日、手机号等简单的组合。攻击者很容易通过猜解、社工、钓鱼、撞库等多种手段获取账号信息,并通过弱口令爆破等方式破解密码。

假设「账号泄露难以避免」,基于攻防视角,深信服零信任 aTrust 从「多因素认证+密码安全防护+防爆破+行为安全(基于终端、地点、时间、访问行为等)」多个角度来进行防护,确保用户身份的合法性。

员工接入终端多种多样,尤其大量员工采用 BYOD 终端访问业务系统,终端有几率存在操作系统补丁未及时来更新、未安装杀毒软件、未开启系统防火墙、被钓鱼挂马等情形,导致终端成为业务访问中较为薄弱的一环,一旦终端失陷,攻击者很容易横向迁移,攻击内网业务系统。

假设「远程办公的终端已经失陷」,深信服零信任 aTrust 从攻防视角出发,从「基础终端安全(准入/桌管/杀毒等)+进程安全+网络隔离+终端数据防泄露」多个角度进行保护,提升在业务访问过程中终端的安全性。

业务系统被收缩到内网后,攻击难度增加,因此零信任 SDP 设备本身就成为远程接入场景被攻击的主要目标。攻击者通常针对设备对外暴露的业务端口、运维端口、中间件/框架漏洞、API 接口、逻辑越权漏洞、认证绕过漏洞,甚至是对设备源码分析等方式来进行攻击。

假设「攻防演练中设备一定会被攻击」,基于攻防视角,深信服零信任 aTrust 从以下多个角度来提升,全方位保障设备安全。

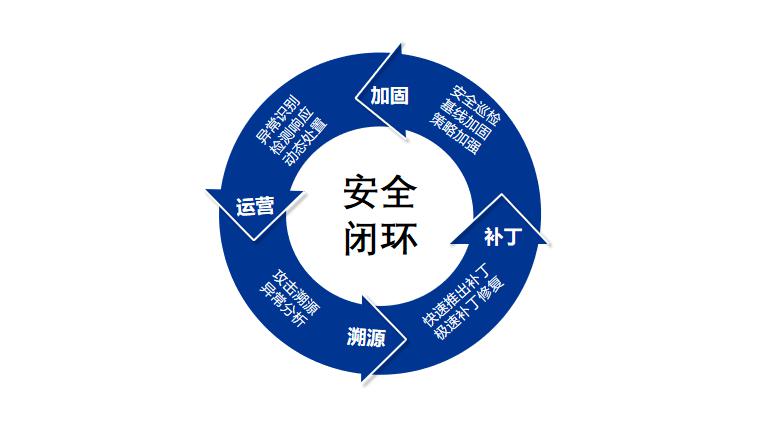

除了加强接入过程的防护以外,深信服零信任 aTrust 还提供了「加固、运营、溯源和补丁更新」四大闭环能力,能够针对攻击链,在事前进行安全加固、在事中持续进行仔细的检测响应、在事后进行溯源,并针对遇到的问题快速进行补丁修复,这样才可以真正做好有效防御,构建攻防对抗中的安全防护闭环。

年度网络攻防实战马上就要来临,守护好安全的最后一公里,是各政企业和事业单位及组织的防御之道。深信服助力企业网络安全体系向零信任架构迁移,以更安全、体验更好、适应性更强的远程办公网络,增强企业在实战中的攻防对抗能力。

目前,深信服零信任在金融、运营商、互联网公司、教育、政府科研等各行各业落地实施,服务上千家客户,其轻量级、易落地、高安全性的优势受到慢慢的变多的用户认可。

公司地址:北京市朝阳区酒仙桥路4号751 D·Park正东集团院内 C8座105室 极客公园